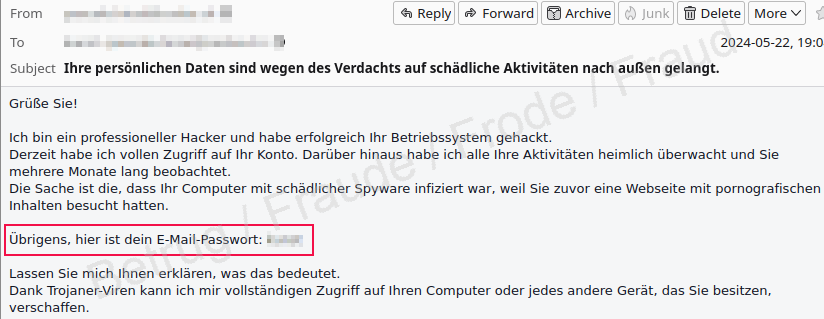

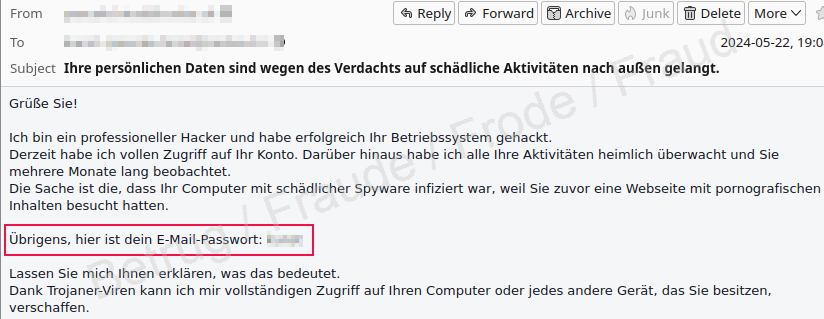

11.06.2024 - In den letzten Tagen wurden dem BACS wieder viele sogenannte Fake Sextortion E-Mails gemeldet. Etliche enthielten die eigene E-Mail-Adresse des Empfängers im Absender oder es wurde auch ein korrektes Passwort aufgeführt. Wie ist dies möglich und was ist die richtige Reaktion auf eine solche E-Mail?

Der Ausdruck «Fake Sextortion» besteht aus drei Teilen: «Fake» (falsch, gefälscht, fingiert), «Sex» und «Extortion» (Erpressung). Es geht dabei um eine Erpressung, in welcher mittels E-Mail gegenüber dem Empfänger behauptet wird, sein Gerät sei mit einer Schadsoftware infiziert, über welche man ihn mittels der Webcam bei sexuellen Handlungen gefilmt habe. Man gebe eine Frist (z. B. 48 Stunden), innerhalb welcher man einen Betrag auf eine Bitcoin-Adresse übertragen müsse. Ansonsten werde das Videomaterial veröffentlicht. Diese Geschichte, die tausendfach versandt wird, ist komplett erfunden und dient einzig dazu, die Empfängerin oder den Empfänger einzuschüchtern, damit sie die verlangte Bezahlung tätigen.

Diese Form von Fake-Erpressungen existiert schon sehr lange. Deshalb ist es umso erstaunlicher, dass nicht alle E-Mail-Provider diese E-Mails rausfiltern können.

Mittlerweile erkennen jedoch viele Empfängerinnen und Empfänger diese E-Mails und ignorieren sie. Trotzdem gibt es ab und zu Verunsicherungen, und zwar dann, wenn die E-Mail vom eigenen Konto zu stammen scheint, und wenn ein Passwort als «Beweis» enthalten ist:

Wenn die E-Mail vom eigenen Konto stammt

Leider ist es sehr einfach, eine Absender-Adresse in einer E-Mail zu fälschen. Die Betrüger fügen einfach die E-Mail-Adresse des Empfängers in das Absender-Feld ein - diese kann beliebig definiert werden (sehen Sie hierzu auch den Cybermythos «Ich kann jedem mir bekannten E-Mail-Absender trauen!»). Nicht alle Provider erkennen dieses sogenannte «Spoofing».

Wenn Sie eine solche E-Mail mit Ihrem eigenen Absender erhalten, besteht also kein Grund zur Sorge: Ihr Konto wurde nicht gehackt. Die E-Mail stammt nicht von Ihrem Konto, es sieht nur danach aus.

Mein eigenes Passwort in der Fake Sextortion E-Mail

Heikler ist der Fall, bei dem ein Passwort als Nachweis für den Zugriff auf das Konto des Empfängers durch die Betrüger vorgelegt wird. Dieses wird aber nicht auf dem Gerät selber gestohlen, sondern stammt aus einem meist schon länger zurückliegenden Datenabfluss bei einem Online-Dienstleister (Forum, Webshop, usw.). Die Betrüger spekulieren darauf, dass Passwörter erstens selten gewechselt und zweitens mehrfach verwendet werden - womit sie leider oft auch Recht haben. Deshalb kommt es vor, dass es sich tatsächlich um ein gültiges E-Mail-Passwort handelt, oder um eines, das bei sonstigen Konten verwendet wird.

Rasches Handeln ist wichtig

Erhalten Sie eine Fake-Sextortion E-Mail, welche ein gültiges Passwort enthält, ist rasches Handeln gefragt. Andere kriminelle Gruppierungen haben spätestens zu diesem Zeitpunkt auch Zugang zu den abgeflossenen Daten, und werden versuchen, daraus Profit zu schlagen.

Die Betrüger probieren in der Folge die Kombination aus E-Mail-Adresse und Passwort bei verschiedenen bekannten Diensten aus. Dies könnten beispielsweise sein:

- Der zum Empfänger passende E-Mail-Provider;

- Gängige soziale Medien (Facebook, Instagram, X, LinkedIn, usw.);

- Grosse Streaming-Dienste;

- Bekannte Gaming-Portale;

- Bezahldienste wie Paypal, Klarna usw.

Wenn die Betrüger den Zugang zum E-Mail-Konto geknackt haben, können sie möglicherweise auch andere Dienste übernehmen, wie das BACS in einem früheren Wochenrückblick erläutert hat.

Ändern Sie deshalb unbedingt und umgehend die Passwörter bei allen Diensten, bei welchen dieses im Einsatz ist.

Ihr Passwort kann natürlich auch abgeflossen sein, ohne dass Sie über eine Fake-Sextortion E-Mail quasi darüber informiert werden. Deshalb lohnt sich folgendes Vorgehen:

- Klären Sie auf anerkannten Portalen zu Datenabflüssen, ob Ihre Adresse in einem bekannten Datenabfluss vorkommt. Die bekanntesten Portale sind:

o Have I Been Pwned

o Hasso-Plattner Institut - Es ist empfehlenswert, dies bei mehreren solcher Dienste abzufragen. Denn wenn ein Passwort bei einem Dienst nicht als gestohlen angezeigt wird, heisst das nicht, dass da bei einem anderen Dienst auch so wäre.

- Seien Sie nicht überrascht, wenn Ihre Adresse auf einem solchen Portal im Zusammenhang mit einem Datenabfluss vorkommt. Die Wahrscheinlichkeit ist leider relativ hoch. «Have I Been Pwned» sagt Ihnen aber auch, welche Daten potentiell wo abgeflossen sind. Sind Passwörter dabei, sollten Sie rasch aktiv werden und die Passwörter wechseln.

- Verwenden Sie generell starke Passwörter mit mindestens 12 Zeichen (idealerweise Grossbuchstaben, Kleinbuchstaben, Ziffern und Sonderzeichen).

- Verwenden Sie pro Dienst ein eigenes Passwort.

- Verwenden Sie einen Passwort-Manager, um alle die Passwörter verwalten zu können.

- Setzen Sie 2-Faktor-Authentisierung oder Passkeys ein bei den Diensten, die das ermöglichen.

Aktuelle Zahlen und Statistiken

Die Anzahl Meldungen der letzten Woche nach Kategorien sind publiziert unter:

Letzte Änderung 11.06.2024