01.02.2022 - Il numero di segnalazioni all’NCSC resta a un livello elevato nonostante un calo delle e-mail di falsa estorsione («fake extortion»). L’attenzione dell’NCSC è stata catalizzata in particolar modo dalla vulnerabilità «zero-day» sfruttata attualmente e rilevata nei sistemi d’archiviazione (NAS) dell’azienda QNAP. È stata però degna di nota anche un’e-mail di phishing con un allegato speciale.

Dispositivi NAS dell’azienda QNAP attualmente a rischio

Diversi casi di criptaggio di dispositivi NAS («network attached storage») dell’azienda QNAP hanno svelato che la nuova falla di sicurezza (una vulnerabilità «zero-day») è sfruttata attivamente dagli hacker. Ciò significa che quando è stata resa nota, per questa vulnerabilità non erano ancora disponibili aggiornamenti del software e i dispositivi erano direttamente esposti. Nel frattempo il produttore ha pubblicato un aggiornamento di emergenza. Dato che gli aggressori setacciano costantemente Internet alla ricerca di vulnerabilità con l’aiuto di robot di ricerca, per loro è facile identificare e attaccare un dispositivo vulnerabile. La maggior parte delle volte sia la ricerca che l’attacco vengono effettuati in maniera completamente automatica con dei «bot».

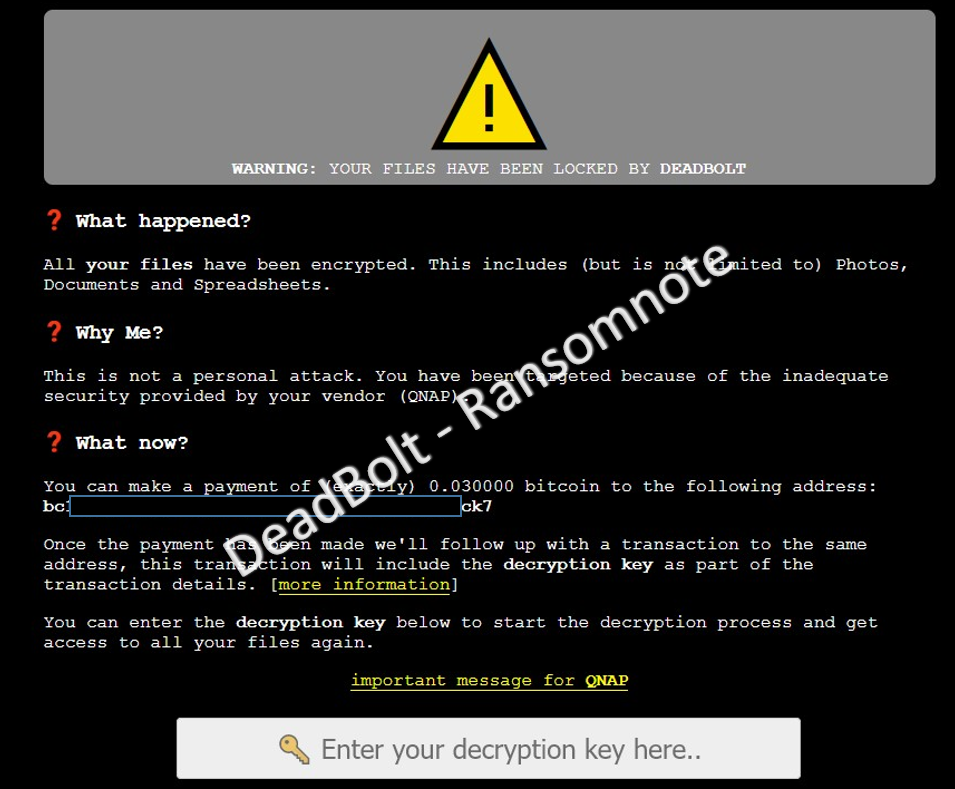

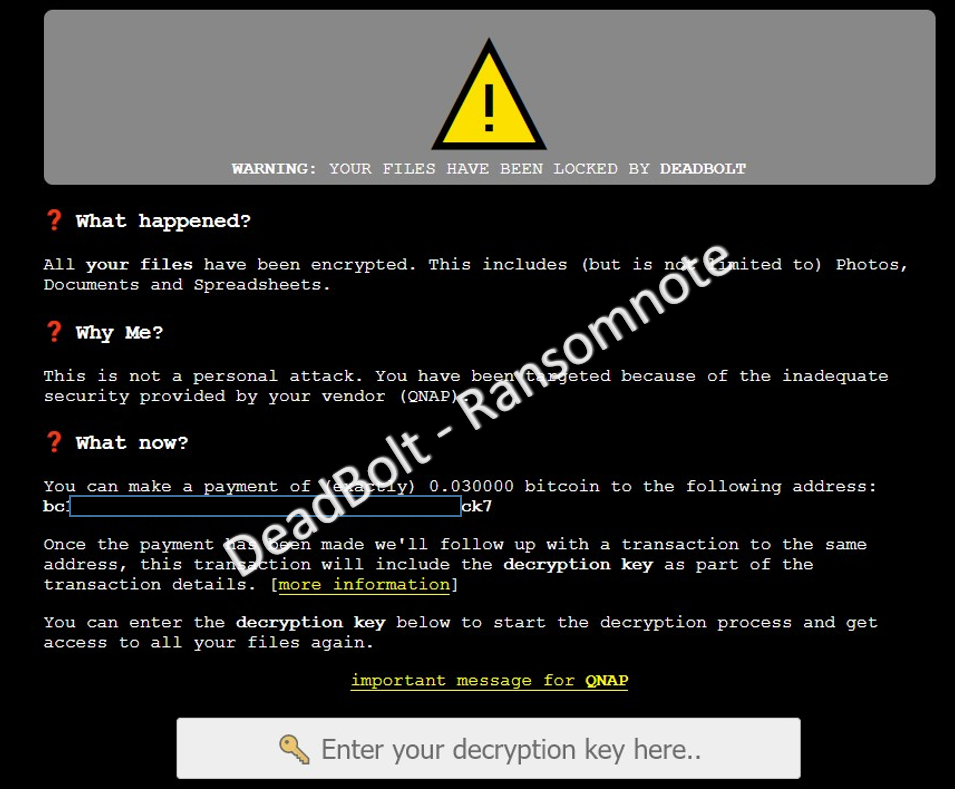

Mentre nel quarto trimestre del 2021 per criptare i dispositivi dell’azienda QNAP è stato utilizzato soprattutto il malware Qlocker, ora spesso gli hacker si servono del ransomware DeadBolt.

Sulla sua homepage il produttore ha pubblicato informazioni sulla vulnerabilità e spiega come proteggere i dispositivi.

Le misure generalmente raccomandate non aiutano soltanto a proteggersi dalla vulnerabilità attuale, ma sono applicabili a tutti i dispositivi pubblicamente accessibili da Internet. Questi dispositivi sono sempre esposti e possono essere attaccati in ogni momento.

Quindi, per evitare di essere colti di sorpresa da attacchi in questo tipo, occorre adottare le seguenti misure preventive:

- installate tutti gli aggiornamenti software disponibili, possibilmente subito dopo il loro rilascio;

- bloccate l’accesso ai vostri dispositivi da Internet. Se non è possibile, adottate misure supplementari, ad esempio utilizzando di una rete virtuale privata (VPN);

- riducete le possibilità di attacco da Internet e chiudete tutte le porte di rete non indispensabili; proteggete in particolare gli accessi per l’amministrazione di dispositivi;

- disattivate le porte di rete di trasferimento automatiche del router e sul NAS, in particolare il servizio UPnP («universal plug and play»), che permette di contattare i dispositivi in maniera incontrollata;

- controllate regolarmente le impostazioni eseguendo una scansione della rete («Online Port Scanner», NMAP) sul vostro indirizzo IP («Internet Protocol»);

- cambiate immediatamente tutte le password fornite dal produttore; scegliete sempre password forti e lunghe e, se possibile, attivate un’autenticazione a due fattori.

e-mail di phishing con un allegato interessante

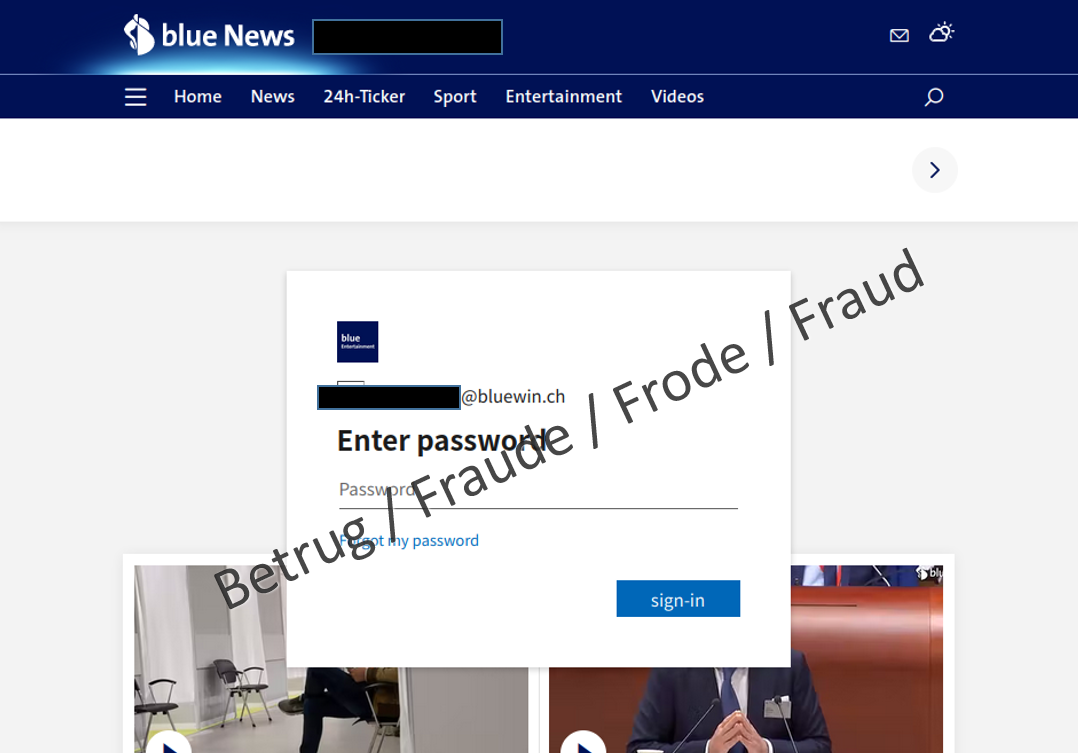

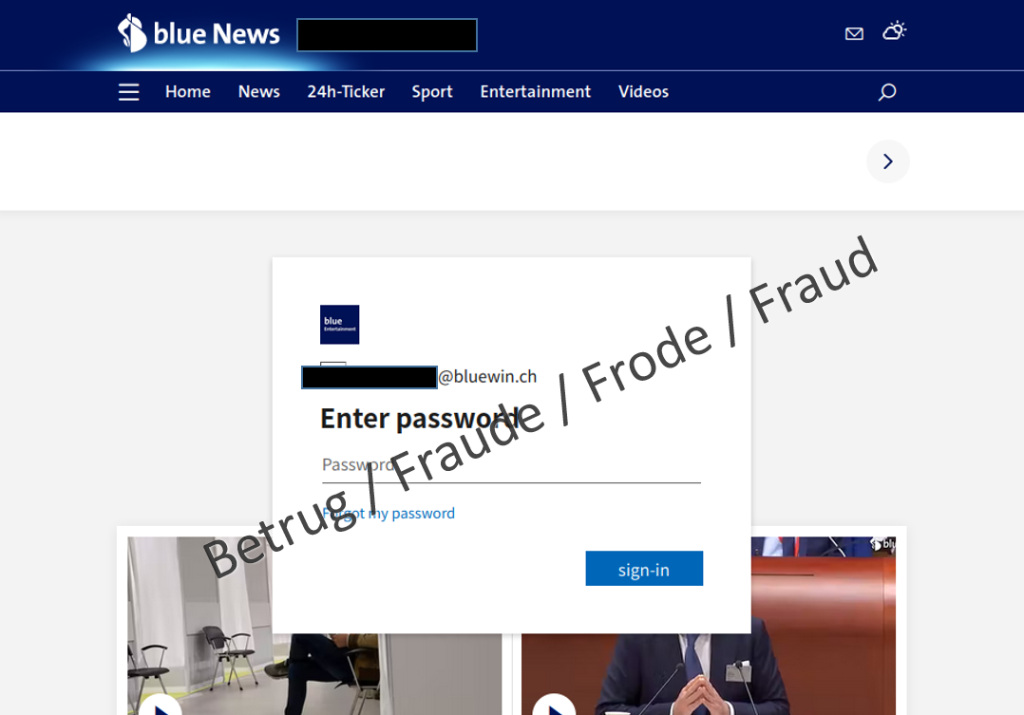

Un’azienda aveva segnalato all’NCSC un tentativo di phishing a prima vista molto mirato già la scorsa settimana. In primo piano si apriva una finestra pop-up dove inserire i dati di login e sullo sfondo c’era il sito Internet dell’azienda. Abbiamo riportato il fatto nella retrospettiva della settimana 3. Come di consueto, la pagina di phishing era salvata su un sito Internet.

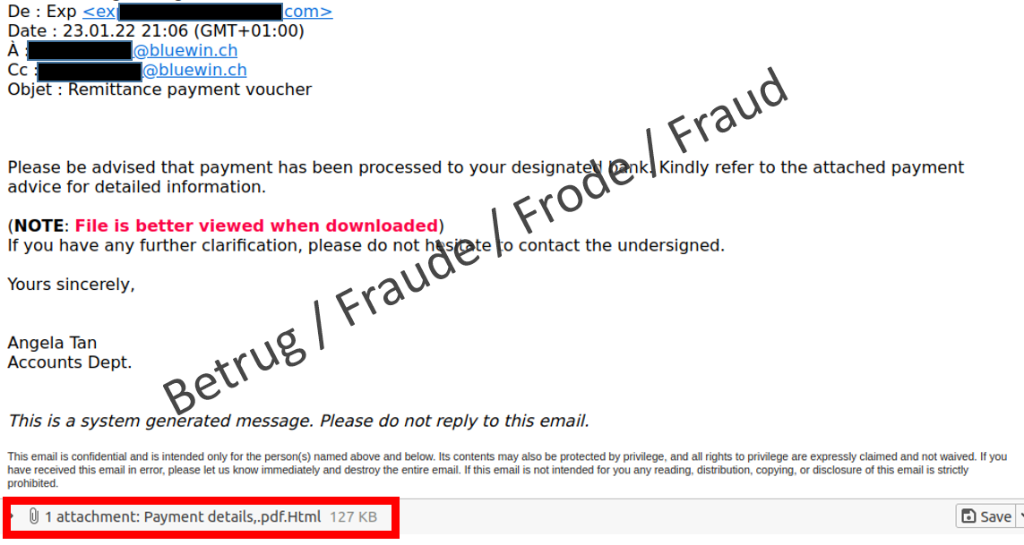

La segnalazione di un’e-mail di phishing ha permesso all’NCSC di analizzare una nuova tecnica di attacco.

Diversamente dagli usuali invii di massa, l’e-mail di phishing non conteneva un link, ma un documento. L’allegato sembra un file PDF, ma in realtà è un file HTML con JavaScript e oltre 400 righe di codice.

Abbiamo aperto il file allegato in un ambiente protetto e sullo sfondo è apparso il sito Internet del provider di posta elettronica del destinatario, come nel caso segnalato la settimana scorsa. In primo piano si è aperta una finestra di login poco appariscente. Se si apre l’allegato senza precauzioni sembra di finire effettivamente sul sito del proprio provider.

Cambiando l’indirizzo del provider si sono aperte sullo sfondo le pagine di altri provider. Anche in questo caso l’allegato contenuto nell’e-mail di phishing carica lo sfondo corrispondente al provider di turno.

I webmaster sono riusciti a bloccare questo comportamento in maniera relativamente semplice. Nell’intestazione HTML, i cosiddetti «meta tag» (o «tag meta») possono essere utilizzati per specificare se un browser può visualizzare i propri siti Internet su una pagina di terzi (incorporare, «embed»). Di conseguenza, il browser genera un avvertimento o visualizza una pagina vuota.

- Non aprite mai allegati contenuti in e-mail che non aspettate.

- Non immettete mail una password in una pagina che avete aperto tramite un link.

- Fatevi confermare dal mittente l’invio dell’e-mail.

- Andate direttamente sul sito Internet del mittente ed effettuate il login sulla pagina ufficiale. Nella maggior parte dei casi potete verificare il contenuto dell’e-mail anche solo andando sul sito Internet del mittente.

- In generale, diffidate sempre delle e-mail.

Numeri e statistiche attuali

Segnalazioni della scorsa settimana per categoria:

Ultima modifica 01.02.2022