28.02.2023 - La semaine dernière, le NCSC a observé une augmentation du nombre de signalements. Les SMS et les courriels d'hameçonnage comptent parmi les cyberphénomènes les plus signalés et constituent, dans la majorité des cas, des tentatives d'hameçonnage tout à fait classiques. Le NCSC a toutefois récemment eu vent de plusieurs attaques particulièrement complexes ou originales qui impliquaient notamment des messages vocaux frauduleux, des documents PDF protégés par un mot de passe ou encore des sites Internet d'hameçonnage proposant des offres pour l'achat tardif de la vignette autoroutière.

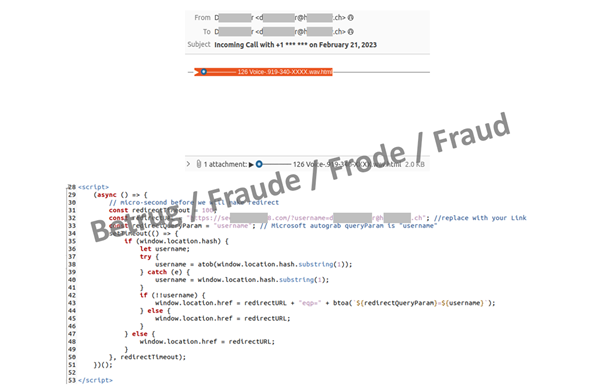

Lien d'hameçonnage personnalisé pour accéder à un faux message vocal

Lorsqu'il s'agit de déguiser leurs intentions malveillantes, les cybercriminels ne sont jamais à court d'idées. C'est ainsi que, la semaine dernière, le destinataire d'un courriel d'hameçonnage a pris contact avec le NCSC par crainte de voir son adresse électronique inscrite sur une liste noire. L'analyse détaillée qui s'est ensuivie a révélé que les escrocs avaient manipulé l'adresse de l'expéditeur, de sorte que le courriel semblait provenir de l'adresse du destinataire lui-même. Beaucoup de gens ne se doutent pas que falsifier une adresse électronique est très facile. Il est donc normal, en l'occurrence, que le destinataire du courriel ait craint d'être signalé comme cybercriminel et de voir son adresse ajoutée à une liste noire.

L'adresse de l'expéditeur n'était toutefois pas le seul élément personnalisé. En effet, le courriel contenait un faux message vocal masquant un fichier HTML. Le lien vers le message contenait lui aussi l'adresse électronique de la victime. Afin de pouvoir écouter le message, cette dernière devait cliquer sur le lien et saisir les données d'accès de son compte de messagerie électronique sur la page qui s'ouvrait. Son adresse électronique était présaisie dans le champ correspondant du formulaire de connexion.

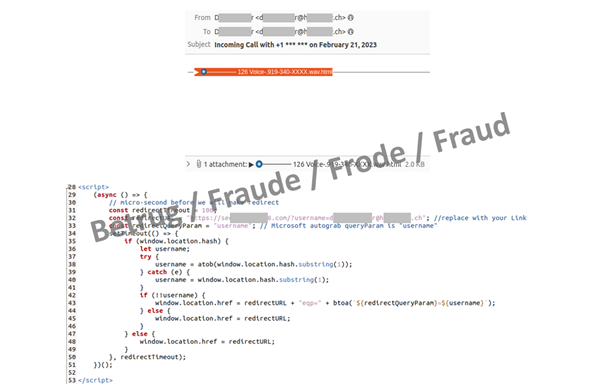

Lien d'hameçonnage dans un document PDF protégé par un mot de passe

Le signalement d'un courriel provenant supposément du service d'assistance de la plateforme de cryptonégoce «Coinbase», auquel était joint un document PDF protégé par un mot de passe, a lui aussi révélé une nouvelle méthode d'hameçonnage. Le mot de passe requis pour ouvrir le document PDF figurait dans le courriel. Un lien inséré dans le fichier menait ensuite à la plateforme d'hameçonnage, sur laquelle les auteurs de l'attaque pouvaient voler les données d'accès à «Coinbase» de la victime.

Un document PDF envoyé en même temps que le mot de passe qui permet d'y accéder est aussi bien protégé qu'un coffre-fort dont la clef se trouverait dans la serrure. Il s'agit donc toujours d'un indice solide qui permet de reconnaître un maliciel ou une tentative d'hameçonnage. Le cryptage du document ne sert qu'à empêcher son analyse par un logiciel antivirus ou un autre programme de sécurité.

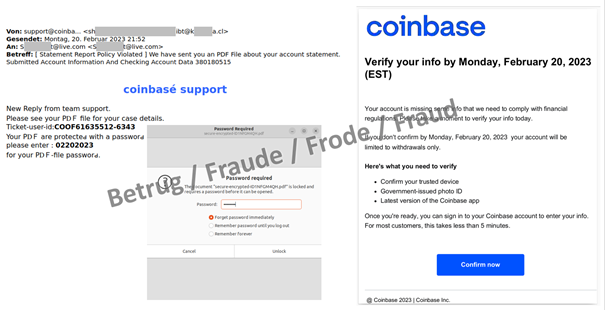

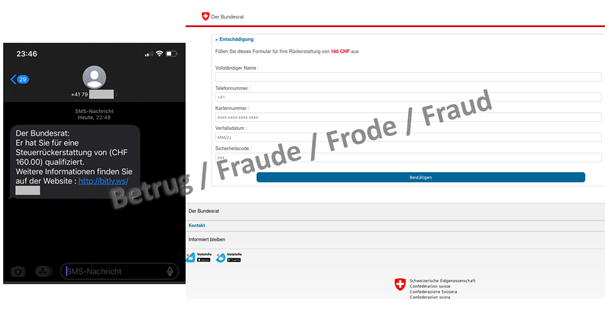

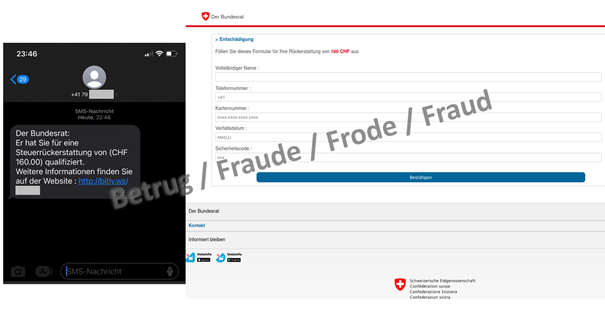

SMS du Conseil fédéral et page d'hameçonnage dotée d'une fonction de camouflage

Les messages émanant prétendument du Conseil fédéral, qui s'adresserait directement à la population, n'ont rien de nouveau. Toutefois, il ne s'agissait jusqu'ici jamais de SMS. Un signalement transmis au NCSC a changé la donne. Il portait sur un SMS qui paraissait provenir du Conseil fédéral et dont l'auteur promettait un remboursement de l'impôt d'un montant de 160 francs. Le lien inséré dans le message menait la victime à un site Internet doté du logo de l'administration fédérale sur lequel elle devait saisir ses données de carte de crédit en vue de recevoir le prétendu remboursement. Ce site disposait par ailleurs d'une fonction de camouflage: en principe, la personne qui cliquait sur le lien était redirigée vers le site d'hameçonnage. Si elle choisissait d'effectuer une analyse automatique de sécurité du type de celles auxquelles procèdent par exemple le NCSC ou d'autres spécialistes, c'était alors une page d'actualités arabe tout à fait inoffensive qui s'affichait.

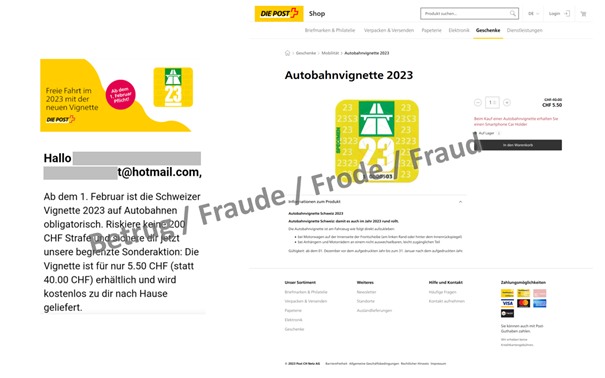

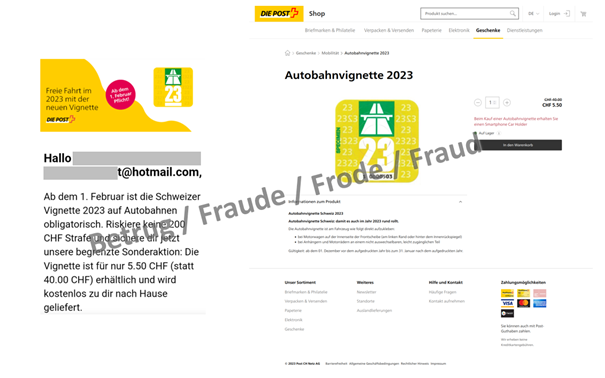

Fausse boutique en ligne de La Poste

Les escrocs visent ici les retardataires qui n'ont toujours pas acheté la vignette autoroutière. Ils utilisent pour cela une méthode d'hameçonnage bien connue, à savoir l'annonce d'une promotion «exceptionnelle». Dans le cas présent, la nouveauté est que le lien mène à une fausse boutique en ligne de La Poste.

En l'occurrence, le site est si mal conçu que les liens ne fonctionnent pas et qu'il est impossible de modifier le nombre de vignettes que l'on souhaiterait commander. Il ne fait néanmoins aucun doute que les données de carte de crédit éventuellement saisies parviendraient bien aux cybercriminels.

Reccomandations:

- Installez si possible une authentification à deux facteurs. Celle-ci offre un niveau de protection supplémentaire en vue d’empêcher un piratage de votre compte.

- Aucune banque ni aucun établissement de carte de crédit ne vous enverront un courriel pour vous demander de modifier des mots de passe ou de vérifier les données de votre carte de crédit.

- Ne saisissez jamais des données personnelles telles que des mots de passe ou des données de carte de crédit sur une page web à laquelle vous avez accédé en cliquant sur un lien dans un courriel ou un SMS.

- Rappelez-vous qu’il est facile de falsifier des expéditeurs de courriels.

- Méfiez-vous des courriels qui essaient de piquer votre curiosité ou qui exigent une action de votre part, en vous menaçant sinon de conséquences (perte financière, plainte pénale ou procès, blocage d’un compte ou d’une carte, occasion manquée, malheur).

Statistiques et chiffres actuels

Les annonces de la dernière semaine selon les catégories sont publiées sous:

Dernière modification 28.02.2023